FIREWALL

Il Firewall che tradotto significa “muro tagliafuoco” è un sistema hardware e software, che consente la difesa perimetrale di una LAN.

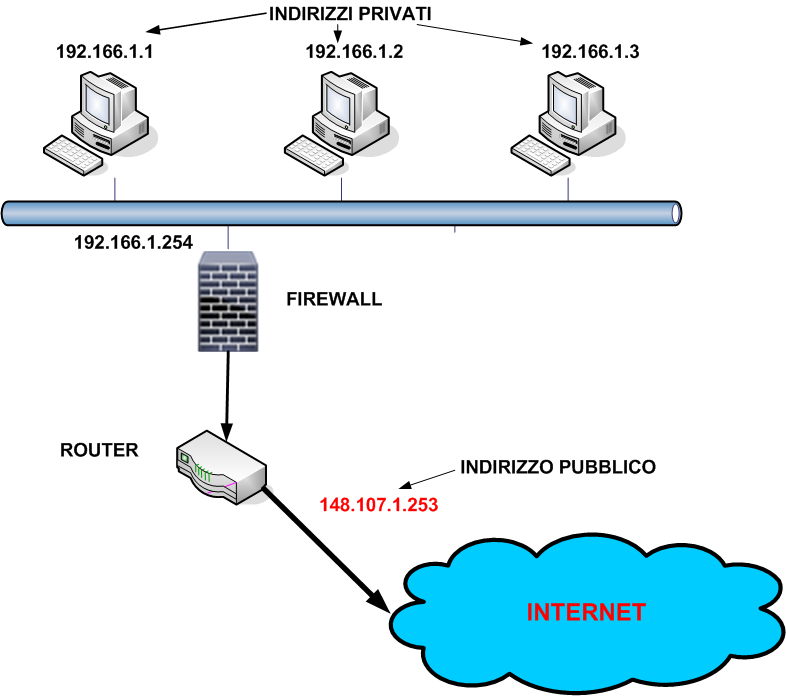

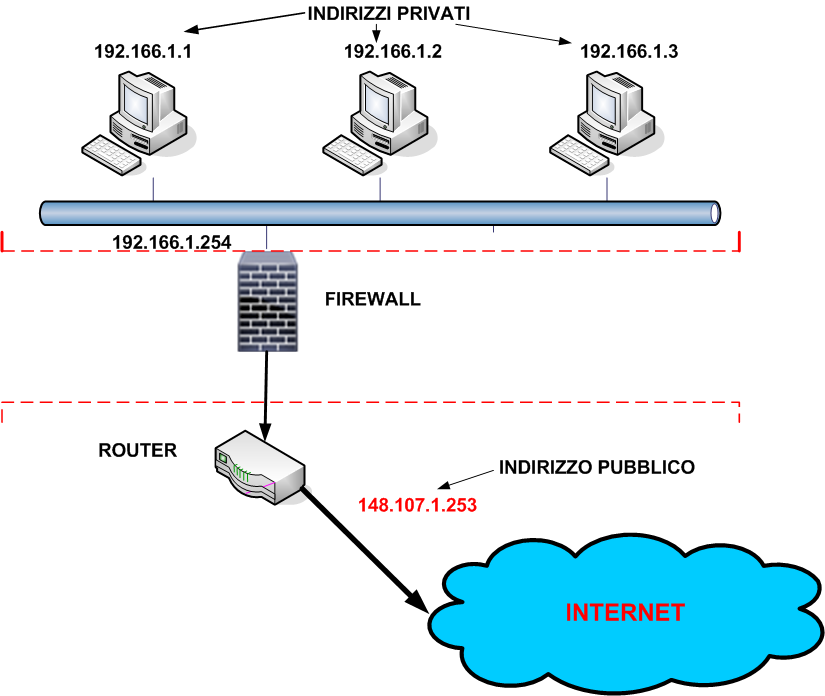

Concettualmente la rete è divisa in due parti. Una vede la rete Internet, l’altra la LAN, e il Firewall sta nel mezzo.

DESCRIZIONE FIREWALL

Sicurezza

Il firewall è un componente passivo di difesa perimetrale di una rete informatica, che può anche svolgere funzioni di collegamento tra due o più tronconi di rete, garantendo una protezione in termini di sicurezza informatica della rete stessa.

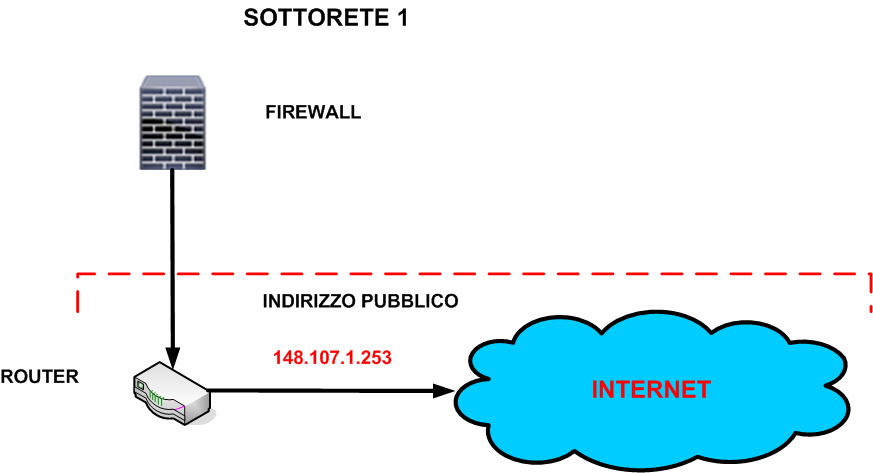

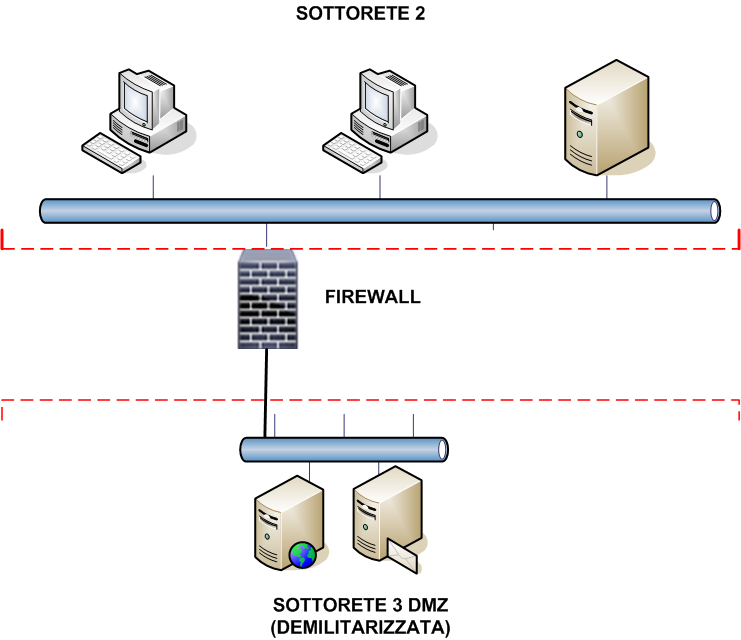

Di norma la rete viene divisa in due sottoreti: una, detta esterna, comprende il Router e il collegamento a Internet.

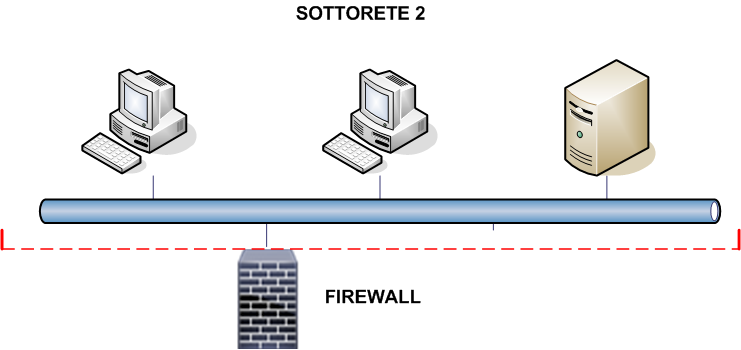

Mentre l’altra interna, detta LAN (Local Area Network), comprende un insieme di computer e host locali.

In alcuni casi è possibile che nasca l’esigenza di creare una terza sottorete detta DMZ (o zona demilitarizzata) adatta a contenere quei sistemi che devono essere isolati dalla rete interna, ma che devono comunque essere protetti dal firewall ed essere raggiungibili dall’esterno (server pubblici).

Definizione e funzionalità

Una prima definizione di firewall è la seguente: Apparato di rete hardware o software di ingresso-uscita bidirezionale che, opportunamente configurato o settato e agendo in maniera centralizzata, filtra tutti i pacchetti entranti ed uscenti, da e verso una rete o un computer, secondo regole prestabilite che contribuiscono alla sicurezza della stessa. Un firewall può essere realizzato con un semplice computer (con almeno due schede di rete, una per l’input l’altra per l’output, e software apposito), può essere una funzionalità logica (software) inclusa in un router oppure può essere implementato su un apparato hardware dedicato. Esistono inoltre i cosiddetti “firewall personali”, che sono programmi installati sui normali calcolatori client, che filtrano solamente i pacchetti che entrano ed escono da quel calcolatore, utilizzando in tal caso solo una scheda di rete.

Definizione e funzionalità

La funzionalità principale in sostanza è quella di creare un filtro sulle connessioni entranti ed uscenti, innalzando il livello di sicurezza della rete e permettere sia agli utenti interni che a quelli esterni di operare nel massimo della sicurezza. Il firewall infatti agisce sui pacchetti in transito da e per la zona interna potendo eseguire su di essi operazioni di: controllo, modifica, e monitoraggio “aprendo” il pacchetto IP e leggendo le informazioni presenti sul suo header, e in alcuni casi anche sul suo contenuto o payload. Una funzione spesso associata al firewall è quella di NAT (traduzione degli indirizzi di rete), che può contribuire a rendere inaccessibili i calcolatori sulla rete interna mascherandone gli indirizzi IP. Molti firewall possono registrare tutte le operazioni fatte (logging), effettuare registrazioni più o meno selettive (ad esempio, registrare solo i pacchetti che violano una certa regola, non registrare più di N pacchetti al secondo), e tenere statistiche di quali regole sono state più violate. La registrazione integrale dell’attività di un firewall può facilmente assumere dimensioni ingestibili, per cui spesso si usa il logging solo temporaneamente per diagnosticare problemi, o comunque in modo selettivo (logging dei soli pacchetti rifiutati o solo di alcune regole). Tuttavia, l’analisi dei log di un firewall (o anche dei contatori delle varie regole) può permettere di individuare in tempo reale tentativi di intrusione. Talvolta ad un firewall è associata anche la funzione rilevamento delle intrusioni (IDS), un sistema basato su euristiche che analizza il traffico e tenta di riconoscere possibili attacchi alla sicurezza della rete, e può anche scatenare reazioni automatiche da parte del firewall (Intrusion prevention system).

Filtraggio contenuti

Una funzione che alcuni firewall prevedono è la possibilità di filtrare ciò che arriva da Internet sulla base di diversi tipi di criteri non relativi alla sicurezza informatica, ma volti a limitare gli utilizzi della rete sulla base di decisioni politiche, in particolare vietando la connessione su determinate porte o, per quanto riguarda il web, a determinate categorie di siti:

contenuti non adatti ai minori (ad esempio in una rete domestica con postazioni libere non protette individualmente);

contenuti ritenuti non pertinenti con l’attività lavorativa (in una rete aziendale);

contenuti esclusi in base alle informazioni veicolate, su base politica, religiosa o per limitare la diffusione della conoscenza (in questi casi il firewall è uno strumento di censura).

Alcune nazioni arrivano a filtrare tutto il traffico Internet proveniente dal proprio territorio nazionale nel tentativo di controllare il flusso di informazioni. Spesso l’attivazione di questa funzionalità è demandata a software e/o hardware aggiuntivi appartenenti alla categoria dell’URL filtering. Ai firewall viene però richiesto di impedire che gli utenti aggirino tali limitazioni.

FILOSOFIA DELLA SICUREZZA INFORMATICA

Quello visto in precedenza è l’hardware necessario per la sicurezza perimetrale, ora invece vi descriverò la filosofia della sicurezza informatica.

Un inciso: non bisogna confondere un hacker da un cracker. Il primo è un esperto di sistemi informatici e di sicurezza informatica protetta, che acquisisce un’approfondita conoscenza del sistema per poi essere in grado di accedervi, o adattarlo alle proprie esigenze. Il secondo, chiamato anche “black hat hacker”, in ambito informatico, indica una persona che si ingegna per eludere i sistemi di sicurezza al fine di trarne profitto.

I ladri di solito usano scassinare la porta di un appartamento per rubare le cose e così fanno anche i pirati informatici per introdursi in un sistema.

Perciò la “porta” è di fondamentale importanza tenerla ben chiusa; ma di cosa si tratta se parliamo di un sistema informatico?

Per prima cosa è necessario fare una distinzione tra “porta” in informatica e “porta” nella tecnologia delle reti.

La prima è un punto fisico (hardware) sul quale terminano le connessioni di un’interfaccia.

La seconda non è un punto fisico ma logico, attinente ai processi comunicativi di tipo informatico: ovvero permette a un calcolatore di fare più connessioni contemporanee verso altri server.

Le porte sono numeri (in TCP e UDP a 16 bit per un totale di 216 – 1= 65 535 porte possibili) utilizzati per identificare una particolare connessione di trasporto tra quelle al momento attive su un calcolatore.

I numeri di porta sono classificabili in tre gruppi:

- Quelle conosciute sono assegnate dall’InternetAssigned Numbers Authority (IANA), e sono inferiori a 1024. Queste sono utilizzate a livello di sistema operativo o di processi di sistema. Per esempio quella che si utilizza per le applicazioni del protocollo FTP è la 21, per SSH è la 22, per TELNET è la 23, per SMTP la 25 e per HTTP è la 80.

- Le porte registrate invece sono spesso utilizzate come riferimento fra applicazioni, come una specie di accordo.

- Le porte dinamiche invece sono tutte le altre, liberamente utilizzabili da tutte le applicazioni utente, salvo l’occupazione contemporanea da parte di qualche altro processo.

Tenere sotto controllo le porte aperte è molto importante per evitare intrusioni, e per vedere quali sono serve un programma di scansione (port scannig).

Alcune delle porte più vulnerabili, sono:

Servizi di posta

Servizi di login

Web

- HTTP (80/TCP)

- SSL (443/TCP) Tranne quelle verso i server web esterni.

- Si dovrebbero anche bloccare anche le porte http comuni (8000/TCP, 8080/TCP, ecc.)

Vediamo alcune delle tecniche di intrusione:

- Connessione diretta a una risorsa condivisa

- installazione di un programma che permetta di governare il sistema

- attacco ai punti vulnerabili dei servizi che il server offre (pagine web,FTP non protetti da password, ecc.).

Analizziamo il primo: la connessione diretta a una risorsa condivisa.

La risorsa condivisa è un servizio che sfrutta la porta 139 (NetBIOS) e permette la condivisione delle risorse della rete come la stampante, file, ecc.

Da remoto il cracker cercherà di inserirsi nelle cartelle condivise, che potrà vedere con semplicità cliccando sull’icona esplora rete fornita da windows, e poi forzare le password. Dopo di che è nella rete, e il danno che arrecherà dipenderà dalle risorse condivise.

Come difenderci? Un modo è quello di usare sempre le password, e queste abbaino almeno nove caratteri che contengano simboli e numeri.

Se volete approfondire l’argomento visitate il sito di MADMAC.